# C.4 Võrguteenused

Selle teema materjale läbi töötades õpid:

- Mõistma võrguteenuste põhimõtteid sh krüpteerimise meetodeid ja domeeninimede süsteemi funktsiooni

- Aru saama veebi (WWW) mõistest, elektroonse sõnumivahetuse võimalustest ja IP-kõne protokolliteenustest

- Määratlema ressursinõuded multimeediale ja riistvara nõuded multimeedia serverile.

# C.4.1 Võrgu turvaprobleemid

Selle alateema materjale läbi töötades õpid kirjeldama erinevat tüüpi ohte tavalistele võrguoperatsioonidele.

Õppekava

C.4.1.1

Kirjeldada erinevat tüüpi ohte tavalistele võrgu- operatsioonidele nagu teenuse tõkestamise rünne, võrguliikluse pealtkuulamine ja pordi ülevõtmine.

C.4.1.2

Defineerida mõistetega nagu tüssamine ja identiteedi- vargus seotud turvaohud.

# Erinevad ohuallikad

Võrguturve on oluline teema, kuna tänapäeval ei ole reeglina arvutit, mis poleks võrku ühendatud ja seega on iga sisselülitatud arvuti potentsiaalne võrguründe ohver. Ründeohud võrgule, serveritele ja arvutitele võivad saada alguse erinevatest allikatest. Reeglina on kaasaegsed arvutid ühendatud internetti, mis on oluline äri- ja suhtluskeskkond, seda kasutavad riigiasutused kodanikega suhtlemisel ja interneti kaudu edastatakse konfidentsiaalseid isikuandmeid.

Interneti muutumine peamiseks infovahetuskanaliks muudab selle atraktiivseks erinevatele subjektidele, kes soovides pahatahtlikult peatada teatud võrguteenuste toimimise üritades neid teenuseid blokeerida või tahtes enda valdusse saada ja ära kasutada teatud konfidentsiaalset informatsiooni võrguliiklust pealt kuulates. Peale selle võib olla tegu ka lihtsalt teatud isiku väärastunud eneseteostusega, mis viib erinevate viiruste või rämpsposti tootmiseni, mis koormab võrku ja arvutite ning serverite ressurssi ja üritab enda valdusse saanud arvutit muuta enda hävitusplaani tööriistaks, mis omakorda muutub ohuks võrgu turvalisusele. Seetõttu on väga oluline kaitsta enda võrgu turvalisust.

Võrguründed võib jagada kas passiivseteks või aktiivseteks. Esimesel juhul on tegemist võrguliikluse autoriseerimata pealtkuulamisega ja teisel juhul võib ründaja modifitseerida, kustutada või luua uut infot.

Sellest tulenevalt jaotuvad ründeid eesmärkide järgi:

- Juurdepääsu rünne (Access attack) on püüd saada juurdepääs ressurssidele, millele isikul pole juurdepääsuõigust.

- Andmete moonutamine (Modification attack) on üritus muuta informatsiooni võõras süsteemis.

- Teenusetõkestamise rünne (Denial of service attack) on üritus tõkestada mingit võrguteenust või tervet võrku toimimast. Kui süsteem on hõivatud libapäringutele vastamisega siis takistab see autoriseeritud kasutajatel süsteemi pääsemist.

Üks võimalik passiivse ründe variant on võrguliikluse pealtkuulamine (Sniffing). Sel moel võib sissetungija tuvastada konfidentsiaalseid andmeid, näiteks kasutaja identifitseerimise või autentimisega seotud võrguliiklust, mida hiljem saab kasutada võrku sisenemiseks ja edasiseks kahjutekitamiseks. Autentimisinfo pealtkuulamist, salvestamist ja hiljem selle abil serverile juurdepääsu üritamist nimetatakse kordusründeks (Replay attack). Teine meetod on kasutada arvuti avatud porte info varastamiseks. Avatud portide tuvastamine on suhteliselt elementaarne ja utiliidid on selleks olemas igas arvutis (telnet). Samas on olemas ka tõhusamaid vahendeid (Port scanners), mis oskavad skaneerida üle kõik ründobjektiks valitud arvuti pordid ja tuvastada, millised nendest on avatud. Samu vahendeid saab kasutada ka selleks, et kontrollida enda arvuti turvalisust.

Ründestsenaarium on harilikult järgmine:

- Portide skaneerimine, mille alusel tuvastatakse aktiivsed teenused süsteemis ja nendega seotud programmid, et identifitseerida haavatavad kohad

- Võrgu pealtkuulamine, et tuvastada edasisi elemente ründe laiendamiseks

- Sissetung süsteemi

Aktiivse ründe alla kuulub paroolide äraarvamine (Password guessing attack) süsteemi sissetungimiseks. See jaguneb omakorda:

- toorejõu ründeks (Brute-force attack), mille puhul pikema perioodi vältel üritatakse järjest paroole genereerides ja süsteemi sisestades leida õige. Selle vastu aitab kui kasutada pikka numbrite, kirjavahemärkidega ja tähemärkidega parooli ja samuti kasutades parooli lukustamise poliitikat süsteemides.

- Sõnaraamatu ründeks (Dictionary attack), mis kasutab etteantud sõnaraamatut paroolide äraarvamiseks.

Olulised ohud on seotud identiteedi muutmise ehk tüssamise (spoofing) rünnetega. Viimase eesmärk on teha midagi halba hoidudes enda tuvastamisest aga samas ka kirjavahetuse vargus. Identiteedi muutmist saab teha erinevatel tasemetel, alates e-posti sõnumitest, IP aadresside võltsimisest, DNS'i võltsimisest kuni MAC aadresside võltsimiseni. E-posti puhul kujutab see viirustega sõnumite saatmist kellegi teise nime alt ja selleks kasutatakse ära SMTP (Simple Mail Transfer Protocol) protokolli, mis võib lubaba saata autentimata isikul infot. Sel kujul on lihtne levitada võrgus ussviiruseid või petta kasutajatelt välja nende autentimisinfot, kuna pahaaimamatud kirjasaajad ei oska arvata, et nende töökaaslaselt tulnud sõnum on tegelikult hoopis teiselt pahade kavatsustega saatjalt.

DNS'i võltsimisel (DNS poisoning) kasutatakse liba DNS serverit, mis suunab kasutajad hoopis teistele aadressidele kui kasutajad soovisid. Selle ründega saab ümber suunata kasutajate e-posti või teha igasugust muud ümbersuunamist, kuna DNS server on keskne nimelahenduse süsteem.

IP identiteedi vargus on seotud jagatud teenusetõkestamise ründega (DDoS – Distributed Denial of Service attack). Lihtsamal juhul saab selleks ära kasutada arvutite ICMP (Internet Control Messaging Protocol) pakettidele vastamist. Kui koostada selline PING pakett, mis suunatakse kogu võrgule ja sihtaadressiks on määratud ründeobjekt, siis vastuseks saadab iga võrguarvuti teate sihtsüsteemi ja see koormatakse nii üle, et ta lakkab normaalselt funktsioneerimast.

Tavalised DoS ründed on surmaping (ping of death) ja puhvriuputus (buffer overflow), mille puhul saadetakse rünnatavasse süsteemi suuremaid pakette kui süsteem suudab vastu võtta ja see lakkab toimimast. PING rünnakute kaitseks on tänapäeval enamasti vastav port serverites ja ka kliendiarvutites keelatud. Teine variant on saata sihtarvutile pakett (SYN) TCP ühenduse loomiseks. Kui neid pakette saata korraga paljudelt arvutitelt suures koguses siis halvatakse süsteemi töövõime.

Joonis 4‑1, Hajutatud teenusetõkestamise rünne (DDoS) (Allikas: Learning Materials for Information Technology Professionals (EUCIP-Mat))

Veel üks identiteedivarguse vorm on võrguaadressi võltsimine. MAC aadressi tuvastamine toimub ARP leviedastuse abil. Aga arvuti ei pea ootama leviedastuse päringut vaid võib saata ka ise võrku ARP teate enda MAC aadressiga ja seda saab ära kasutada valekinnituse saatmiseks. Sel kujul saadetakse teisele arvutile mõeldud paketid võltsaadressiga arvutile ja see saab omakorda neid pakette muuta ning siis õigele sihtarvutile edastada. Sellist rünnakut nimetatakse vahendusmehe ründeks (Man-in-the-middle attack). Üks selle ründe vorm on kommutaatori (Switch) pordi ülevõtmine (Port Stealing), mille puhul kasutab ründaja ära kommutaatori omadust siduda iga port kindla MAC aadressiga. Ründaja saadab mitmeid ARP pakette teele, kus lähteaadress on ohvri MAC aadress ja sihtaadress on ründaja MAC aadress. Kui saata pakette piisavalt kiiresti siis lülitab võrguseade portide seosed MAC aadressidega ümber ja saadab ohvrile saadetud paketi ründaja arvutisse.

Sageli kasutatav ründevorm on petmine (Phishing), mille käigus üritatakse kasutajatelt välja petta nende autentimisinfot (paroole, kasutajanime, jne) suunates kasutaja mingile veebilehele, mis sarnaneb mõnele tuntud veebiteenusele (näiteks internetipanga avaleht). Kasutaja sisestatud paroolid saadetakse aga hoopis petturite andmebaasi.

Süsteemidesse sissepääsuks saab kasutada ka pahavara abi, mis eelnevalt süsteemi ründajale juurdepääsetavaks muudab. Näiteks on sellised pahavara variandid Trooja programmid, mis loovad süsteemi tagaukse sissetungimiseks.

Eesmärgiks võrgu turvalisusel on garanteerida saatja ja vastuvõtja andmevahetuse kaitstus ja andmete õigsus, et välistada pettuse variandid, ja tagada andmete kättesaadavus. Sellega seoses on vaja tagada andmete konfidentsiaalsus, puutumatus, autentsus ja käideldavus. Täpsemalt peab olema võimalik andmevahetuse osapooltel vahetada andmeid konfidentsiaalselt (Confidentiality) ja kontrollida, et andmed on tulnud õigelt saatjalt ehk autentsed (Authenticity) ja et andmed ei ole teel muudetud ehk tagada andmete puutumatus (Integrity). Andmete käideldavus (Availability) tähendab, et kasutajad saavad oma andmetele vabalt juurde ja on välistatud teenuse tõkestamine võrguründe abil.

# C.4.1 Kordamisküsimused

- Miks on vaja kaitsta võrguliiklust?

- Viivituste vähendamiseks

- Krüpteerimisvõtmete edastamiseks X

- Töökindluse tõstmiseks

- Kuidas blokeerida PING pakettidega ründeid?

- Kasutada portide turvamist

- Kasutada protokolli blokeerimist X

- Kasutada ARP blokeerimist

- Mis tähendab identiteedi vargus?

- Võrguaadressi võltsimine X

- Petmine

- Nuuskimine

- Pordi ülevõtmine on:

- ARP protokolli kasutamine

- Võimalik rakendada jaoturi abil

- Kommutaatori pordi suunamine vahendusmehe masinasse X

# C.4.2 Krüptograafia

Selle alateema materjale läbi töötades õpid:

- Kirjeldama krüptograafia olemust ja selle rakendamist võrguturbes

- Tooma välja erinevused salajase võtme ja avaliku võtme algoritmidel.

Õppekava

C.4.2.1

Kirjeldada krüptograafia olemust ja selle rakendamist võrguturbes.

C.4.2.2

Tuua välja erinevused salajase võtme ja avaliku võtme algoritmidel.

C.4.2.3

Kirjeldada kuidas krüptograafiat kasutatakse võrguliikluse kaitseks konfidentsiaalsuse täiustamisega (IPSec, SSH ja SSL), autentimisnõudega (digitaalne allkiri) ja luues virtuaalset privaatvõrku (VPN).

# Sissejuhatus krüptograafiasse

Krüptograafia on kunst info varjamiseks. Võrgus liikuvate konfidentsiaalsete andmete üha kasvav hulk muudab selle kaitsmise ja varjamise kõrgendatud huviobjektis nii valitsustele, äriettevõtetele kui ka üksikisikutele. Andmete krüpteerimine võimaldab kaitsta võrgus liikuvaid andmeid muutes need loetamatuks isikutele, kellel pole õigust vastavaid andmeid näha. Andmete saatja töötleb enne andmete ülekandmist andmeid teatud algoritmiga ehk krüpteerib andmed ja andmete vastuvõtja teeb läbi vastupidise operatsiooni dekrüpteerides andmed loetavale kujule. Andmete krüpteerimise algoritm defineerib võtme keerukuse, mille abil on võimalik andmeid kaitsta. Mida pikem on kasutatud krüpteerimisvõti seda rohkem on võtmete erinevaid variatsioone ja seda keerukam on võtme toore jõuga lahti murdmine ning seda suurem on konfidentsiaalsus, mida algoritm pakub. Kaasaegsed turvalisimad algoritmid kasutavad 256 bitiseid (näiteks AES) või 512-4096 bitiseid (näiteks RSA) võtmeid. Mitmed algoritmid omavad sisseehitatud dünaamilist võtme muutumist, mispuhul üks võti kehtib vaid teatud aja ja selle äraarvamine ei võimalda pealtkuulajal salvestada kogu andmevahetust võrgus.

Isikud, kes on spetsialiseerunud uute krüptograafiliste algoritmide loomisele ja arendamisele on krüptograafid ja isikud, kes on spetsialiseerunud koodide murdmisele on krüptoanalüütikud.

Krüptograafia ajalugu ulatub aegade algusese ja teadaolevalt on esimesed krüpteerimiskatsed tehtud juba 4000 aastat tagasi.

Esimeste krüpteerimissüsteemide hulka kuulub Spartalaste rakendatud meetod "The Spartan Scytale" seda kasutati viiendal sajandil enne meie ajaarvamist. Selle süsteemi puhul keriti lint ümber teatud mõõtmetega rulli ja lindile kirjutati sõnum. Sõnumi lugemiseks tuli see lint uuesti kerida täpselt samade mõõtmetega rullile.

Esimene krüpteerimiskood on tuntud nime alla "Caesar code", mille puhul asendati tähed teatud nihkega tähestikus. Selliste koodide lahtimurdmine on suhteliselt lihtne, kasutades tähemärkide esinemise sagedusanalüüsi. Selle järgi on igas keeles teatud tähemärkide esinemissagedus kõrgem ja selle järgi saab koodi nihke välja arvutada.

Krüptograafilised algoritmid võib jagada kaheks:

- Sümmeetrilise võtmega algoritmid ehk salajase võtmega algoritmid

- Asümmeetrilise võtmega algoritmid ehk avaliku võtmega algoritmid.

# Sümmeetriline krüptograafia

Sümmeetrilise võtmega algoritmi puhul on info krüpteerimiseks ja dekrüpteerimiseks sama võti, mis jagatakse eelnevalt välja osapoolte vahel.

Joonis 4‑2. Sümmeetrilise võtmega krüpteerimine (Allikas: Learning Materials for Information Technology Professionals (EUCIP-Mat))

Selle algoritmi puhul on olulise tähtsusega hoida salajas krüpteerimisvõti. Kui krüpteerimisvõti paljastatakse on ohustatud kogu krüpteerimisprotsess ja andmed ei ole enam kaitstud. Selliste süsteemide puhul on oluline krüpteerimisvõtme vahetus osapoolte vahel. Võtit ei tohi saata krüpteerimata kujul üle võrgu vaid võimalik on kasutada alternatiivseid meetodeid nagu võtme saatmine tavapostiga või kulleriga. See on kohmakas ja turvalisus pole garanteeritud.

Teine puudus sümmeetrilise võtmega süsteemis on vajadus jagada sama võti kõigile, kes vastavat teadet tohivad lugeda. Kui jagada võti kümnetele inimestele on keerukas hoida võtme salastatust.

Krüpteerimismeetodid kasutavad kas plokikrüpteeringut (block cipher), mille puhul krüpteeritakse teatud kogum andmeid ja siis liigutakse järgmise kogumi krüpteerimisele või voogkrüpteeringut (stream cipher), mille puhul andmed krüpteeritakse kas biti või baidihaaval korraga.

Sümmeetrilised krüpteerimisalgoritmid on laialdaselt kasutusel ja piisavalt keeruka algoritmi lahtimurdmine on keerukas. Mõned näited:

- Data Encryption Standard (DES) kaua kasutusel olnud ja algselt valitsusasutuste poolt rakendatud standard,mis nüüdseks on asendatud AES algoritmiga. DES kasutab 56-bitist võtit. Kaasajal on sellise algoritmi murdmine paari päevaga teostatav.

- Triple-DES (3DES) on DES algoritmi uuem ja turvalisem versioon

- Advanced Encryption Standard (AES) kasutab Rijndael'i algoritmi. AES on praegu peamine krüpteering, mida kasutavad USA valitsusasutused. Toetab see standard krüpteeringut kuni 256 bitise võtmega.

- Rivest's Cipher (RC) on RSA laborite poolt väljatöötatud algoritm. Kaasaegsed versioonid on RC5 ja RC6. RC5 kasutab 2048 bitist võtit ja on turvaline algoritm

# Asümmeetriline krüptograafia

Asümmeetrilise võtmega algoritmid kasutavad kahte võtit andmete krüpteerimiseks ja dekrüpteerimiseks. Neid võtmeid nimetatakse avalikuks võtmeks ja salajaseks võtmeks. Vastuvõtja avaliku võtme abil saab saatja andmed krüpteerida ja vastuvõtja saab andmed dekrüpteerida oma salajase võtmega. Asümmeetrilise krüpteerimise puhul peab iga infovahetuses osalev subjekt omama salajase ja avaliku võtme paari. Turvalisuse tagab algoritmi keerukus, mis välistab võimaluse tuletada ühest võtmest teist võtit.

Joonis 4‑3. Asümmeetrilise võtmega krüpteerimine (Allikas: Learning Materials for Information Technology Professionals (EUCIP-Mat))

Kuna asümmeetrilise krüpteerimise algoritm on ressursi ja ajamahukas siis reaalses rakenduses kasutatakse andmete krüpteerimisel sümmeetrilist algoritmi aga sümmeetrilise algoritmi võti edastatakse saajale kasutades asümmeetrilise krüpteerimise algoritmi koos saaja avaliku võtmega. Näiteks toimub e-kirja sõnumi krüpteerimine asümmeetrilise algoritmi abil nii, et saadetava sõnumi sisu krüpteeritakse selleks spetsiaalselt loodud sümmeetrilise võtmega ja võti omakorda krüpteeritakse sõnumi saaja avaliku võtmega. Krüpteeritud võti lisatakse kirjale ja saadetakse vastuvõtjale, kes saab krüpteeritud võtme ja sellega omakorda kirja sisu avada kasutades enda salajast võtit.

Tänapäeval kasutuselolevad asümmeetrilise võtme algoritmid:

- RSA nimi on tuletatud loojate nimetähtedest Ron Rivest, Adi Shamir ja Leonard Adleman. RSA kasutab suuri täisarvnumbreid krüpteerimisprotsessis ja on laialdaselt kasutusel avaliku võtme infrastrukuurides (PKI – Public Key Infrastructure). RSA algoritmi saab kasutada nii krüpteerimiseks kui digitaalseks allkirjastamiseks. RSA leiab kasutust erinevates keskkondades ja muuhulgas turvasoklite kihi (SSL) protokolli rakendamises.

- Diffie-Hellmann võtmevahetuse (Diffie-Helmann key exchange) on loojate nime järgi algoritm. Seda algoritmi kasutatakse peamiselt võtmete turvaliseks saatmiseks üle avaliku võrgu. Loojaid peetakse avaliku/salajase võtme põhimõtte asutajateks.

- Elliptiliste kõverate krüptosüsteem (ECC - Elliptic Curve Cryptography) on sarnase funktsionaalsusega RSA algoritmile. Seda rakendatakse väiksemate mõõtmetega seadmetes nagu mobiiltelefonid ja traadita seadmed. ECC on vähem mahukas ja vajab vähem arvutusressurssi. Avaliku ja salajase võtmepaari tuletamise idee baseerub kõveratel asuvate punktide kasutamisel.

# Krüptograafia rakendamine võrguturbes

Krüptograafia kasutamine andmete edastamisel aitab tagada andmete konfidentsiaalsuse, puutumatuse ja autentsuse.

Konfidentsiaalsuse eesmärk on kaitsta andmeid autoriseerimata juurdepääsu eest. Krüptograafiline algoritm peab olema piisavalt tugev, et takistada selle murdmist. Algoritmi tugevust iseloomustab tööfaktor: see on hinnanguline aja ja pingutuse hulk, mis on vajalik algoritmi murdmiseks.

Puutumatus tagab andmete jõudmise adressaadini korrektselt ja teel muutmata kas ründaja tegevuse tulemusel või süsteemi tõrgete tõttu. Selle kaitseks saab rakendada kontrollsummat või andmete dubleerimist, mida saab kasutada andmete taastamiseks dekrüpteerimise protsessis. Puutumatuse eesmärgil saab kasutada ka digitaalset allkirjastamist, mis tagab andmete saatja autentsuse.

Digitaalne allkiri võimaldab tuvastada allkirjastaja isiku nagu tavalinegi allkirjastamine. Andmesõnumi saatmisel lisatakse krüpteeritud sõnumile saatja allkiri. Allkirjastamisel arvutatakse sõnumi räsi, mis krüpteeritakse saatja salajase võtmega ja lisatakse sõnumile ning saadetakse teele. Sõnumi saaja kasutab saatja avalikku võtit, et dekrüpteerida sõnumis sisalduv räsikood, mida ta võrdleb sõnumist arvutatud räsikoodiga.

Autentimise käigus kontrollitakse, et saatja on see, kes ta väidab ennast olevat. Üldiseks meetodiks autentsuse kontrollimisel on digitaalse allkirja kasutamine. Autentsust saab kontrollida ka eelnevalt kokkulepitud salasõnade kasutamisega.

Mittekeeldumine (Nonrepudiation) on mehanism tagamaks, et avaliku võtme kasutaja on see, kes ta tegelikult väidab ennast olevat. Selleks kasutatakse kolmandat osapoolt ehk sertifitseerimisasutust (CA – Certification Authority), kes väljastab ja haldab võtmetega sertifikaate, kontrollides enne võtme saaja identiteeti ja autentsust.

# Avaliku võtme infrastruktuur

Avaliku võtme infrastruktuur (PKI – Public Key Infrastructure) võtab kokku erinevad turvaaspektid, mis seotud sõnumite turvalise ülekandmisega. PKI leiab kasutust e-äri rakendustes, turvalises andmete ülekandmises ja informatsiooni salastatuse tagamisel. PKI on asümmeetriline krüptograafiline süsteem, milles on esindatud järgmised komponendid:

- Sertifitseerimisasutus (CA) väljastab, tühistab ja haldab sertifikaate. CA võib olla avalik (üldiselt tunnustatud kolmas osapool) või privaatne (ettevõtte sisene sertifitseerimisteenus).

- Krüpteerimisalgoritm (näiteks RSA) avaliku ja salajase võtmepaari väljastamiseks

- Digitaalsed sertifikaadid on mehanismid, mis seovad asümmeetrilise võtmepaari konkreetse isikuga. Igal kasutajal on PKI süsteemis sertifikaat, mida saab kasutada tema autentimiseks. Kõige enam levinud sertifikaadi standard on X.509. See standard spetsifitseerib info, mida sertifikaat sisaldab (versiooni, seerianumbri, algoritmi, väljastava asutuse, kehtivusaja, isiku, kellele sertifikaat väljastati, kasutusotstarbe, võtmed, jne). Sertifikaatide tühistamiseks on kasutusel sertifikaaditühistusnimistu (CRL – Certificate revocation list), mis on peab olema kättesaadav ja sealt saab kontrollida sertifikaadi kehtivust.

# Turbeprotokollid

Turvasoklite kiht (SSL – Secure Sockets Layer) on kasutusel turvalise ühenduskanali loomiseks kahe TCP baasil arvuti vahel. Protokolli loojaks on Netscape. SSL kasutab sideseansi loomisel asümmeetrilist krüpteerimist ja edasine andmevahetus toimub sümmeetrilise krüpteeringuga. See protokoll kasutab kätlusmeetodit sideseansi loomiseks. Kätluse käigus autenditakse server ja vajadusel kasutaja avaliku võtme tehnikat kasutades ning luuakse sümmeetrilise krüpteerimise võtmed kiireks andmevahetuseks.

Erinevate astmete arv kätlusel sõltub sellest kas on vajalik kahepoolne autentimine või mitte. Kui serveri autentimisel on sertifikaadiga probleem siis teavitab veebirakendus sellest kasutajat ja hoiatab võimaliku ohu eest. Kui serveri autentimine õnnestus siis loob klient eelandmed sümmeetrilise võtme loomiseks ja edastab selle serverile krüpteerituna serveri avaliku võtmega. Kui nõutud on ka kliendi autentimine siis saadab klient serverile enda signeeritud sertifikaadi. Server autendib kasutaja ja valmistab sümmeetrilise krüpteerimise jaoks lõpliku andmepaketi, mida kasutatakse sümmeetrilise krüpteerimise võtmete loomisel. Ühendus toimub sümmeetrilise krüpteeringuga kaitstult ja igal ühenduse hetkel on võimalik uuesti algatada kätluse protsess. SSL kätluse sammud on detailselt kirjeldatud aadressil: http://support.microsoft.com/kb/q257591/

Transpordikihi turbeprotokoll (TLS – Transport Layer Security) on turvaprotokoll, mis tuleneb SSL protokollist ja saab tulevikus ilmselt asendama SSL protokolli.

Turvakesta protokoll (SSH – Secure Shell protocol) kasutab avaliku võtme krüpteeringut ühenduse loomiseks ja autentimiseks. Kasutatakse arvuti turvaliseks kaughalduseks aga ka failide ülekandmiseks kasutades SFTP (Secure File Transfer Protocol) protokolli.

Internetiprotokolli andmeturve (IPSec – IP Security) on kogum protokolle, et turvata võrguliiklust krüpteerimisega, võimaldab turvalist kahepoolset autentimist ja krüpteerimist üle interneti. Kaks peamist alamprotokolli on IP autentimispäis (AH - Authentication Header), millega saab andmepakette digitaalselt allkirjastada ja sõnumi kapselturve (ESP – Encapsulated Security Payload), mis võimaldab andmepakettide krüpteerimist AES või 3DES algoritmidega.

Virtuaalne privaatvõrk (VPN – Virtual Private Network) võimaldab saata ühest arvutist teise andmeid läbi krüpteeritud kanali. Kliendi ja serveri vahel luuakse krüpteeritud kanal kasutades punktist-punktini protokolli (PPP – Point to Point Protocol). See on protokoll, mida kasutatakse ka telefoniga sissehelistamise teenuse korral. PPP ühenduse loomiseks kapseldatakse andmed päisega, milles sisaldub marsruutimisinfo andmete transportimiseks üle avaliku võrgu. VPN ühendus on standardne lahendus, et saada turvaline juurdepääs ettevõtte sisevõrku üle avaliku interneti. Kasutusel on erinevad protokollid:

PPTP (Point to Point Tunneling Protocol) on kaua aega kasutusel olnud ja erinevate süstemidega hästi ühilduv. Ei nõua sertifikaate autentimiseks. Ühenduse loomisel toimub kätlus krüpteerimata kujul ja see on PPTP suurim nõrkus. Protokoll kasutab PPP-d kasutaja autentimiseks ja MPPE (Microsoft Point to Point Encryption) krüpteerimist 40-bitise, 56-bitise või 128-bitise võtmega.

L2TP (Layer 2 Tunneling Protocol) kasutab PPP autentimist ja IPsec krüpteeringut, nõuab kliendi arvuti autentimist sertifikaadiga. PPP paketid on kapseldatud L2TP abil, et saata info üle avaliku võrgu. IPsec ESP krüpteerib L2TP liiklust. Toetatud on kuni 256 bitine AES krüpteering.

Joonis 4‑5. L2TP andmepakett koos päistega

Joonis 4‑6. L2TP/IPsec krüpteeritud andmepakett

SSTP (Secure Socket Tunneling Protocol) kasutab PPP-d üle SSL protokolli. SSTP ei nõua vaikimisi kliendi arvuti autentimist aga server peab esitama sertifikaadi ja klient kontrollib seda enne ühenduse loomist.

Joonis 4‑7. SSTP andmepakett

IKEv2 (Internet Key Exchange V2) kasutab IPSec'i krüpteeringut, autentimiseks peab server tõendama enda identiteeti sertifikaadiga. Toetab ühenduse automaatset taasloomist (VPN Reconnect).

# C.4.2 Kordamisküsimused

Kordamisküsimused

- Mille poolest erinevad sümmeetrilise krüpteerimise algoritmid asümmeetrilise krüpteerimise algoritmidest?

- On kiiremad X

- On turvalisemad

- On kasutatavad võtme turvaliseks edastamiseks

- Milline järgmistest väidetest on tõene?

- Krütograafiline meetod takistab võtme puudumisel avada saadetud sõnumeidX

- Krüpteerimismeetod ei ole turvaline kui sissetungija teab seda

- Krüpteerimismeetod peab tagama teate autentsuse

- Milline järgmistest väidetest on õige?

- Sertifitseerimisasutus sertifitseerib kasutajate avalike võtmete korrektsuse X

- Sertifitseerimisasutus tagab ühenduse salastatuse

- Enne avaliku võtme krüpteerimismeetodi rakendamist on vaja kontakteeruda sertifitseerimisasutusega

- Millist võtit on vaja salastatud ja allkirjastatud sõnumi saatmiseks?

- Saatja salajast võtit ja vastuvõtja avalikku võtit X

- Saatja salajast võtit ja vastuvõtja salajast võtit

- Saatja avalikku võtit ja vastuvõtja salajast võtit

- Saatja avalikku võtit ja vastuvõtja avalikku võtit

- Millist krüpteerimismeetodit kasutab turvasoklite kihi protokoll?

- Ainult asümmeetrilist krüpteerimismeetodit

- Sümmeetrilist ja asümmeetrilist krüpteerimismeetodit X

- Ainult asümmeetrilist krüpteerimismeetodit

# C.4.3 Domeeninimede süsteem

Selle alateema materjale läbi töötades õpid:

- Kirjeldama domeeninimede süsteemi (DNS) ja selle ulatust

- Kirjeldama kuidas nimetatakse lõppseadmeid internetis ja nimelahenduse tehnikat

- Kirjeldama ressursikirjete kasutust ja otstarvet.

# C.4.3.1 Sissejuhatus

Õppekava

Kirjeldada domeeninimede süsteemi (DNS) ja selle ulatust.

Domeeninimede süsteem on kasutusel, et identifitseerida arvuti nime järgi, mis on seotud vastava arvuti IP aadressiga. Nimede kasutamine lihtsustab arvutite meeldejätmist ja nimi on konkreetne viide mingile arvutile. Samas IP aadress on seotud vaid konkreetse võrgukaardiga ja võib erinevatel põhjustel muutuda aga nime järgi suunab DNS kasutaja ikka õigesse masinasse.

# C.4.3.2 Seadmete nimetamine internetis

Õppekava

Kirjeldada kuidas nimetatakse lõppseadmeid internetis.

DNS on hierarhilise struktuuriga. Aadressi lahendamine algab kõige üldisemast tipptaseme domeenist TLD / Top Level Domain .com või .uk. Sellest veel kõrgemal on root ehk " .", mis reeglina jäetakse nimest ära.

Joonis 4‑8. Domeeninimede hierarhia (Allikas: http://commons.wikimedia.org/wiki/File:DNS_strom.png)

Domeeninimede hierarhia:

- Tipptaseme domeenid (.com, .ee, jne)

- Alamdomeenid (edu.ee, riik.ee, valitsus.riik.ee, www.valitsus.riik.ee, jne)

Ühele IP-aadressile võib vastata mitu domeeninime.

Domeeninimede määramist teostavad spetsiaalsed organisatsioonid ja nende regionaalsed esindused. Ülemaailmne organisatsioon, kes haldab tipptaseme domeene on Internet Corporation for Assigned Names and Numbers (ICANN).

Eestis tegeleb domeeninimede reguleerimisega Eesti Interneti Sihtasutus: eestiinternet.ee/domeenireeglid/domeenireeglid

Domeeninimede registreerimine toimub registripidajate vahendusel: http://www.eestiinternet.ee/registripidajad

Üldiselt on domeeninimede registreerimine tasuline. Samas on saadaval ka tasuta teenuseid domeeninime registreerimiseks teatud teenusepakkuja alamdomeeni alla. See annab võimaluse enda dünaamiline IP siduda kindla domeeninimega ja näiteks enda koduserverisse niimoodi juurde pääseda.

# Nimelahendus

Õppekava

Kirjeldada ressursikirjete kasutust ja ostatrvet.

Nimelahenduse jaoks on DNS teenust pakkuvas serveris erinevate nimeruumide tsoonifailid ja tundmatute tsoonide päringud suunatakse edasi teistele nimeserveritele või kasutatakse iteratiivseid päringuid juurnimeserveritele.

Nimeserverite erinevad tüübid:

- Lokaalne nimeserver – kohalik nimeserver, mille aadress on tööjamas konfigureeritud. Selle serveri poole pöördub klient esimesena nimelahenduspäringuga.

- Juurnimeserver (Root Name Server) – kui kohalik nimeserver ei anna kliendi päringule vastust ja ei oska ka edastada kliendi päringut järgmisele nimeserverile siis toimub nimelahendus edasi iteratiivsete päringutena juurnimeserverite poole, millega järk-järgult lahendatakse aadress alates tipptaseme domeenist.

- Autoritiivne nimeserver (Authoritative Name Server) – teatud nimeruumi tsooni haldav server on selle nimeruumi autoritiivne nimeserver. Teised serverid võivad omada koopiat nimeruumi tsoonist aga neil pole õigust selles muudatusi teha.

Nimelahendus toimub klient-server mudelina. Nimelahendust sooviv arvuti on klient ja saadab DNS päringu enda lokaalsele nimeserverile kasutades UDP protokolli.

Üldine järjekord nimelahendusel on järgmine:

- Kliendi nimepuhvri ja Hosts faili kontroll: klient kontrollib, kas otsitav nimi on juba lokaalse masina nimepuhvrisse laetud või kirjeldatud hosts failis

- DNS serveri päring: klient pöördub lokaalse DNS serveri poole nimelahenduse päringuga. DNS server otsib nimelahendust enda tsoonifailidest ja vahemälust. Kui nime ei leita siis saadetakse päring edasi spetsiaalsete väliste nimelahenduse aadressidele (Forwarders) ja lokaalne DNS server vahendab kliendile päringu tulemuse. Kui väline server ei ole konfigureeritud siis kasutatakse juurnimeserverite aadresse iteratiivseks nimelahenduseks, et leida päringule vastava kirje autoritiivne nimeserver.

Joonis 4‑9. DNS nimelahendus

Joonis 4‑10. Nimelahendus iteratiivsete päringutega juurserveritele (Allikas: http://commons.wikimedia.org/wiki/File:Dns-wikipedia.gif)

Päring lõpeb otsingutulemuse kliendi arvuti nimepuhvrisse laadimisega. Puhverdatud kirje on kehtiv vastavalt kirjele määratud eluea ehk TTL (Time to Live) väärtusega. Puhverdatud kirje TTL väärtus kahaneb ajas ja kui päringu tegemine toimub mitme DNS serveri vahendusel siis iga server puhverdab saadud kirje TTL väärtuse puhverdamise ajahetkel, mitte kirjele autoritiivse serveri poolt määratud eluea. See mehnism tagab, et internetis ringlev DNS kirje aegub lõpuks ja klientideni jõudev info vastab serveri tsoonifailis olevale tegelikule väärtusele. DNS serverilt saadud vastus võib olla ka negatiivne ja sel juhul puhverdatakse kliendi pool ka negatiivne vastus. Kui selline asi juhtub siis tuleb uue päringu tegemise eel lokaalne nimepuhver tühjendada (Windows'is ipconfig /flushdns).

# C.4.3.4 Ressursikirjed

Õppekava

Kirjeldada ressursikirjete kasutust ja ostatarvet.

Ressursikirjed Resource records / RR on domeeninimede süsteemi põhilised andmeelemendid. Igal kirjel on oma tüüp. Näiteks A-kirje on aadressikirje, mis omistab IP aadressile domeeninime ja CNAME kirje on domeeninime aliase kirje, mis viitab teisele A-kirjele. Üks ressursikirje tüüp on e-posti vahendaja kirje ehk MX kirje. Viimane spetsifitseerib e-posti serveri, mis on vastutav e-posti sõnumite vastuvõtmise eest sihtdomeenis.

Kirjed, mis saadetakse üle interneti, kasutavad standardset formaati, mille peamised väljad on:

NAME: täielik lõpp-punkti domeeninimi ehk FQDN / Fully Qualified Domain Name, millele kirje viitabTYPEressursikirje tüüp numbrilises vormingus (näiteks 15 MX kirje jaoks)CLASSklassikoodTTLAeg sekundites, mille jooksul ressursikirje on kehtiv

# C.4.3.5 Kordamisküsimused

- Milline osa aadressist riik.ee näitab tipptaseme domeeni?

- ee

- .ee X

- Kuidas registreeritakse domeeninimed Eestis?

- ICANN vahendusel

- EIS vahendusel

- Registripidaja vahendusel X

- DNS päring algab?

- Iteratiivse päringuga

- DNS serveri tsoonifaili kontrolliga

- Kliendipoolse nimepuhvri kontrolliga X

- Puhverdatud DNS kirje kehtivust kontrollitakse?

- Autoritiivsest nimeserverist

- Kirje TTL väärtusest X

- Lokaalse nimeserveri tsoonidest

- MX kirje viitab:

- E-posti klientidele

- E-posti serverile X

- Teisele A-kirjele

# C.4.4 Veeb

Selle alateema materjale läbi töötades õpid:

- Kirjeldama veebi (World Wide Web) kui klient/server rakendust ja määratleda kliendi ja serveri rollid

- Määratlema hüperteksti edastusprotokolli (HTTP) ja internetiressursiaadressi (URL) otstarve

- Aru saama dünaamilisest veebisisu haldusest kasutades andmebaasi

- Määratlema võimalused veebimajutuseks.

# C.4.4.1 Veebi kirjeldus

Õppekava

Kirjeldada veebi (World Wide Web) kui klient/server rakendust

Veeb (WWW-World Wide Web) on infovahendussüsteem internetis, mis kasutab hüpertekst navigatsiooni võimalusi. Veeb on hajutatud klient-server lahendus, kus klientidel on võimalik serverist infot vaadata ja dokumente vahetada kasutades spetsiaalset rakendust ehk veebilehitsejat. Kliendi ja serveri omavaheline suhtlus leiab aset üle HTTP (Hyper Text Transfer Protocol) protokolli, mis omakorda kasutab transpordiks TCP protokolli.

Veebi peamised funktsioonid on:

- Võime üle kanda igat tüüpi infot, mida saab digitaalseks muundada

- Ressursid, mis serveritelt välja jagatakse on adresseeritud spetsiaalse internetiaadressiga (URL – Universal Resource Locator)

- Hüpertekstilinkide kaudu navigeerimine erinevate URL'ide vahel

- Pakub protokollide (HTTP, HTTPS) abil juurdepääsu (HTML – Hypertext Markup Language) dokumentidele ja muule infole.

# C.4.4.2 Veebiserveri roll

Õppekava

Määratleda veebiserveri roll.

Arvuti, mis pakub klientidele veebiteenust kasutades HTTP või HTTPS protokolle ja jagab juurdepääsu hüperteksti kujul dokumentidele on veebiserver. Info on juurdepääsetav kasutades kliendi poolt veebilehitseja nimelist rakendust. Juurdepääs infole saab võimalikuks veebiserveril töötava rakenduse abil, mis "kuulab" klientide veebilehitsejatest saabunud päringuid ja vastab nendele päringutele soovitud veebisisu saatmisega. Info on veebiserveris organiseeritud kataloogidesse. Need kataloogid on seotud ühe veebisaidiga ja sealt jagatakse välja info kasutajatele. Veebikliendi juurdepääs on piiratud nende kataloogidega ja teistele serveri kataloogidele tal vaikimisi juurdepääs puudub. Kui kasutaja kirjutab veebilehitsejasse täpse URL aadressi siis suunatakse kasutaja otse soovitud failini. Kui kasutaja sisestab ainult serveri nime siis sõltuvalt veebiserveri konfiguratsioonis avaneb avalehe fail nimega index.html või default.html. Võib ka olla, et kasutajale kuvatakse veebisaidi kataloogipuu kui see on serverist lubatud. Avanenud veebilehtedel võib olla hüperlinke erineva sisuga infole nagu videod, helifailid, veebivormid, jne.

Üks veebiserver võib sisaldada mitmeid virtuaalseid veebisaite. Selleks on kasutusel spetsiaalne nimi ehk päis (host header) erinevatele veebisaitidele. Veebiserver kontrollib saidi päist päringu protsessimisel ja suunab kasutaja õigesse virtuaalsesse veebisaiti. Selle funktsionaalsuse tarbeks tuleb ka DNS serveris luua erinevate virtuaalsete saitide nimede jaoks kirjed. Teine võimalus mitut veebisaiti ühes füüsilises masinas käimas hoida on kasutada eri saitide jaoks erinevat juurdepääsu porti aga sel juhul kui port ei ole vaikimisi HTTP või HTTPS port, peab ka kasutaja, kes teenusele juurdepääsu loob, teadma pordinumbrit ja seda ka päringu tegemisel aadressireal kirjeldama.

# C.4.4.3 Veebilehitseja roll

Õppekava

Määratleda veebikliendi (veebilehitseja) roll.

Veebi navigeerimiseks on vaja veebilehitsejat ehk rakendust, mis võimaldab kasutajal ühenduda veebiserveriga, et sealt kohale tõmmata soovitud lehekülg ja see kasutaja arvutiekraanile kuvada. Veebilehitseja oskab renderdada ekraanile erinevat veebisisu, milleks võivad olla videod, tekst, animatsioonid, jne. Veebilehitseja põhifunktsionaalsuste hulka kuulub võimalus sisestada URL aadress ja navigeerida lehtedel edasi-tagasi vastavate nuppudega ning värskendada lehekülje sisu. Väga oluline veebilehitseja omadus on näidata erinevates formaatides dokumente otse veebilehitseja aknas. Teatud sisu toetavad veebilehitsejad sisemiselt ja teatud dokumentide jaoks on võimalus installeerida eraldi tarkvaramoodul ehk plugin, mis laaditakse koos veebilehitseja käivitamisega ja nende abil võib avada näiteks porditavas failivormingus (PDF) dokumente või vaadata dünaamilist veebisisu Adobe flash või Microsoft Silverlight lisamooduleid kasutades.

# C.4.4.4 HTTP protokoll

Õppekava

Määratleda hüperteksti edastusprotokolli (HTTP) roll ja funktsioonid.

Hüperteksti edastusprotokoll HTTP / Hypertext Transfer Protocol on TCP protokollil baseeruv protokoll info edastamiseks ja vahetamiseks arvutivõrkudes, algselt HTML dokumentide edastamiseks. Sellel protokollil on mitmeid versioone alates versioonist 0.9. Edasised versiooni 1.0 ja 1.1. Versioon 1.0 puhul loodi iga infopäringu jaoks uus ühendusseanss, versioon 1.1 võimaldab kasutada sama seanssi mitmete päringute jaoks ja vähendab viivitusi. Lihtaim infovahetusseanss on veebilehitseja päring GET koos URL aadressiga. Sellele päringule vastates saadab server esmalt päise. Viimane defineerib erinevat infot saadetud dokumendi kohta nagu sisu tüüp, kodeeringu tüüp, jne. Veebilehitseja kasutab seda infot, et vastavat veebisisu alla laadida ja õiges vormingus ekraanile kuvada.

Päises võivad olla ka spetsiaalsed väikesed andmeplokid ehk küpsised Cookie, mis sisaldavad veebiserveri poolt saadetud andmeid ja mis salvestatakse veebilehitseja poolt kliendi arvutis. Veebilehitseja seadetes saab kas lubada või keelata küpsiste allalaadimise. Nendes andmefailides sisalduv info võib olla kasutaja sisselogimise info või ostukorvi info veebipoes. Küpsiste kasutamine võimaldab teatud infot kliendi ja serveri vahel teha pikemaajaliselt kättesaadavaks kui jooksev seanss, mis on reeglina piiratud ühe päringu täitmisega ja siis suletakse, kuna HTTP on olekuta (stateless) protokoll. Näiteks saab selle abil salvestada kliendi autentimisinfo ja ta ei pea iga uue päringu korral oma parooli uuesti sisestama vaid veebilehitseja saadab serverile järgmise päringu koos vastva küpsisega. Küpsiseid saab ka kasutada, et koguda infot kasutaja käitumisharumuste kohta veebis. Selliseid küpsiseid nimetatakse andmekaevuriteks (data miner või tracking cookie), mille eesmärk on pakkuda kasutajale tema käitumisharjumuste põhjal veebi soovimatut reklaami või muud infot, mis võiks teda huvitada. Samuti võivad seda kasutada turuinfo statistikakogujad, et vastavat infot edasi müüa.

# C.4.4.5 Internetiressursi aadress

Õppekava

Defineerida internetiressursi aadressi (URL) otstarve.

Veebilehed on URL adresseeringuga. URL on internetiaadress ressursside leidmiseks, mille esimene osa näitab ära protokolli (näiteks http:// või https:// või ftp://) ja aadressi keskel on kooloniga eraldatult domeeninimi ja port, mille kaudu teenust jagatakse ning aadressi lõpus on alamkataloog ja failinimi, näiteks http://www.domeeninimi.ee/kataloog/fail

# C.4.4.6 Staatilised ja dünaamilised veebilehed

Hüpertekst-märgistuskeel HTML / Hypertext Markup Language on keel veebilehtede kirjeldamiseks. See keel kasutab märgendeid, et kirjeldada kuidas veebileht veebilehitsejas välja näeb. Märgendid on <> märkidega eraldatud. Näiteks <body> ja </body> märgendid ümbritsevad lehekülje põhiosa. Veebilehitsemise jaoks olulisim on linkide olemasolu. Selleks on kasutusel märgendid <a href="veebi url"> , selle järel kasutajale nähtav lingi selgitus ja lingi lõpetab </a>.

Õppekava

Määratleda üldise lüüsiliidese (CGI) otstarve.

Vananenud materjal

HTML keel võimaldab kirjeldada staatilisi veebilehti. Siiski on paljudel juhtudel vaja kliendile saadetud lehekülgi muuta vastavalt kliendi poolt sisestatud parameetritele või saata kliendi päringule vastus veebiserveriga ühendatud andmebaasist.

Selleks otstarbeks on kasutusel dünaamilised veebilehed. Üks mehhanism selliste päringute jaoks välja arendatud mehhanism on üldine lüüsiliides (CGI – Common Gateway Interface). CGI päring suunab kasutaja mitte staatilise veebisisu juurde vaid käivitab serveris rakenduse, mille väljund saadetakse kasutajale päringu vastuseks. CGI ei ole seotud konkreetse programmeerimiskeelega. CGI skripti saab kasutada näiteks koos Perl, PHP, C või Java keeltega. Java keeles kirjutatud CGI rakendust nimetatakse Java servlett. CGI'd kasutavad keeled loovad kliendile HTML vormingus lehekülje. Kasutaja võib CGI rakenduse käivitada ka veebilehitseja aadressiribalt, kus saab kasutaja kirjeldada ka päringu andmed peale CGI rakendust.

CGI'le analoogne skriptimiskeskkond on Microsoft'i ASP (Active Server Pages).

# C.4.4.7 Kliendi arvutis käivitatavad rakendused

Õppekava

Määratleda apleti mõiste.

Vananenud materjal

Kliendipoolsete veebirakenduste käivitamisel on erinevad võimalikud lähenemised:

- Skriptimine , kasutades skriptimiskeelt

- Kasutada veebilehitseja laiendusi ehk pluginaid , et käivitada rakenduse kood

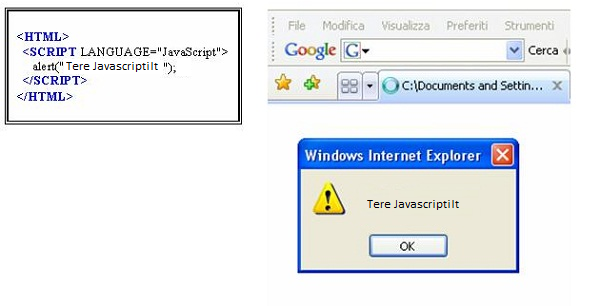

Kliendipoolsel skriptimisel on skript integreeritud HTML lehele, kasutades märgendit <script> ja skripti kävitamist vahendab veebilehitseja. Kliendipoolse skriptimise keeled on näiteks Visual Basic Script ja Javascript.

Joonis 4‑11. Javaskripti näide (Allikas: Learning Materials for Information Technology Professionals (EUCIP-Mat))

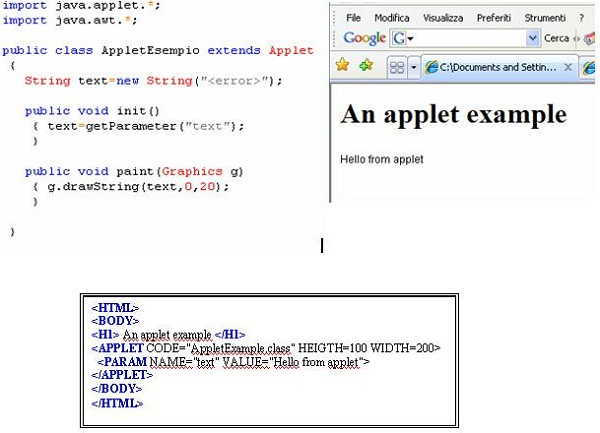

Pluginate kasutamisel ei käivitu kood otseselt veebilehitsejas vaid täiendavas tarkvaramoodulis, millega veebilehitseja funktsionaalsust laiendatakse. Koodi laeb alla veebilehitseja aga edasi suunatakse käivitamine vastava plugina hallata. HTML märgend sellise välise mooduli jaoks on <object> (va. Java rakendused).

Joonis 4‑12. Apleti kasutamise näidis (Allikas: Learning Materials for Information Technology Professionals (EUCIP-Mat))

Veebiaplett on veebiserverilt allalaaditud rakendus, mis käivitatakse kliendi arvutis veebilehitseja alt ja harilikult on tegemist veebilehe elementidega. Apletid on enamasti kirjutatud Java keeles, mis on Sun Microsystems'i poolt loodud keel. Apleti kirjutamiseks ei sobi iga keel vaid see peab olema interpreteeritud keel, mida tunneb veebilehitseja. Interpreteeritud Java koodi käivitamiseks peab kliendi arvutis olema Java interpretaator ehk Java virtuaalmasin, mis on sageli integreeritud veebilehitsejasse. HTML märgend apleti kasutamiseks on <applet>. Apletid võivad olla väga lihtsad, mis näitavad vaid põgusaid animatsioone aga need võivad teostada ka keerukaid arvutusi.

Vastukaaluks Java tehnoloogiale on Microsoft arendanud ActiveX tehnoloogia, et pakkuda täiendavat funktsionaalsust. ActiveX rakendustel on võimalik saada rohkem õiguseid süsteemis. See võib samas olla turvaprobleem ja selle kaitseks saab piirata ActiveX rakenduste käivitamist veebilehitseja kaudu ning võimalik on lubata käivitada vaid digitaalselt allkirjastatud ja teada tootjate rakendusi.

# C.4.4.8 Veebisisu andmebaasist

Õppekava

Aru saada dünaamilisest veebisisu halduses kasutades andmebaasi.

Probleem

Õppekava alampunkt segaselt sõnastud ja vastav õppematerjal puudub.

# C.4.4.9 Veebimajutus

Õppekava

Määratleda võimalused veebimajutuseks nagu veebiserveri majutus, virtuaalne privaatserver, pühendatud veebimajutusteenus.

Veebimajutus web hosting on teenus, mille puhul teenusepakkuja haldab kliendi veebisaiti oma serveris. Veebisait majutatakse ettevõtte domeeninimega ja pakutud lahendus võib sisaldada täiendavaid teenuseid. Tasu, mis teenuse eest küsitakse on kuupõhine. Teenusepakkuja poolt pakutavat teenust saab mõõta veebimajutuse garanteeritud ülalolekuaja alusel.

Erinevad veebimajutuse tüübid:

- Tasuta veebimajutus on piiratud teenustega ja võib olla seotud reklaamiteenusega

- Edasimüüja veebimajutuse puhul võimaldatakse ettevõtte partneritele veebimajutus ettevõtte serveris

- Virtuaalne privaatserver põhineb virtuaalsetel serveritel, mis jagatakse klientidele välja ja nad saavad seal pakkuda erinevaid teenuseid

- Pühendatud veebimajutusteenus, mille puhul klient saab täieliku kontrolli kliendile eraldatud veebiserverile, mis kuulub teenusepakkujale

- Hallatud veebimajutusteenus, mille puhul kliendile on delegeeritud veebiserveri administreerimisõigus aga puudub täielik kontroll serveri üle

- Pilveteenusega veebimajutus on detsentraliseeritud veebimajutusteenus, mille puhul teenusepakkujal on kasutusel hulgaliselt dubleeritud riistvara ja klastrilahendused, mistõttu teenus ei ole mõjutatud üksiku riistvarakomponendi rikki minekust ja on vähem mõjutatud lokaalsetest elektrikatkestustest või loodusõnnetustest.

Ettevõte võib üles panna ja hallata ka ise enda veebiserverit ehk pakkuda ettevõte sisemist veebimajutust. Sellisel juhul langeb kogu vastutus serveri riistvara ja operatsioonisüsteemi valikul ning serveri haldamise ja serveri sisu varundamise eest ettevõttel. Selline lahendus võib olla eelistatum kui teenusega on seotud muud ettevõtte andmebaasid, mida ettevõte ise haldab ja mille sidumine veebimajutussüsteemiga on ebapraktiline või liialt komplitseeritud.

# C.4.4 Kordamisküsimused

- Klient-server rakenduse korral:

- Alustab alati klient ühenduse loomist päringuga serverile X

- Alustab alati server ühenduse loomist päringuga kliendile

- On kliendi ja serveri vahel pidevalt aktiivne ühendus

- Alustab kas klient või server ühenduse loomist sõltuvalt kasutatavast protokollist

- Küpsis (Cookie) võimaldab:

- Lihtsustada autentimist X

- Kontrollida pakettide ülekandmist

- Üle kanda veebilehti

- Mis on HTML?

- Märgistuskeel X

- Meta-keel

- Ühendusele orienteeritud andmeedastusprotokoll

- Ühenduseta andmeedastusprotokoll

- Veebipäringut andmebaasi vahendab?

- DNS X

- MAC

- ASP

- Veebiaplett:

- Käivitatakse serveris

- Käivitatakse kliendi arvutis X

- Käivitatakse teenusepakkuja serveris

# C.4.5 Sõnumside

Selle alateema materjale läbi töötades õpid:

- Võrdlema erinevaid elektroonse sõnumivahetuse süsteeme

- Kirjeldama e-posti serveri ja kliendi rolle ning kasutatavaid protokolle.

# C.4.5.1 Elektroonilise sõnumivahetuse süsteemid

Õppekava

C.4.5.1

Võrrelda erinevaid elektroonse sõnumivahetuse süsteeme nagu e-post, SMS/MMS, kiirsuhtlus,kasutajate kogukondades postitused.

C.4.5.2

Tuua välja erinevused veebiposti ja e-posti vahel.

C.4.5.3

Kirjeldada e-posti serveri, kliendi ja lüüsi rolle ja funktsioone.

C.4.5.4

Kirjeldada lihtsat postiedastusprotokolli (SMTP) ja kliendiprotokolle (POP3, IMAP).

Elektroonilise sõnumivahetusesüsteeme internetikeskkonna jaoks on kaasajal väga erinevaid. Kõige tuntum on ilmselt elektronposti ehk e-posti teel sõnumivahetus. Samas on e-posti kõrval väga levinud kiirsuhtlus (Instant messaging), mille puhul teatud kiirsuhtluse süsteemiga liitunud kasutajad saavad vastava rakenduse abil kontrollida üksteise kättesaadavust ning vahetada kiirelt teksti või helisõnumeid ja kaamera olemasolul ka videopilti. Kohalolek (Presence) koos kiirsõnumirakendustega on kaasajal lõpptarbijatel tavakasutuses ja ärikasutuses asendamas telefonikommunikatsiooni, iseäranis juhtudel, kus on nõutud vaikne töökeskkond. Sellised rakendused on näiteks AOL, Google, Microsoft Messenger, Lync, Skype, jne.

Väga oluline infovahetusviis internetis on erinevatest huvigruppidest moodustunud kasutajate kogukonnad , kes kasutades serverites kättesaadavaks tehtud diskussioonikeskkond i vahetavad infot üksteist huvitavatel teemadel.

Mobiilsideseadmete abil kättesaadavad elektroonilise sõnumivahetuse võimalused on SMS (Short Message Service) või MMS (Multimedia Messaging Service) sõnumitena. Kui võrrelda SMS sõnumit näiteks e-posti sõnumiga, siis SMS puhul on puuduseks sõnumi piiratud pikkus ja sisu ning iga saadetava sõnumi eest tuleb SMS puhul maksta teenustasu.

# E-posti süsteem

Õppekava

Tuua välja erinevused veebiposti ja e-posti vahel.

Elektrooniline sõnumivahetus elektronposti ehk e-posti teel on kõige levinum internetirakendus. See on väga mugav vahend sõnumivahetuseks, kuna on kiire ja oluliselt odavam kui tavaline maapealne postiteenus. Võib isegi öelda, et kaasajal on e-post muutunud peamiseks töövahendiks ja e-posti rakendused on arvutitöökoha lahutamatuks osaks pakkudes tsentraalset infovahetus- ja arhiveerimiskeskkonda ning on aluseks tööaja planeerimisel ja kokkusaamiste või ürituste korraldamisel, samuti erinevate ressursside planeerimisel kui need ressursid on kajastatud e-posti süsteemis. Sõnumitega koos saab saata erinevat dokumentatsiooni, multimeediamaterjali, pilte, faile ja HTML lehekülgi. Kuna e-posti keskkond on nii globaalne ja asendamatu töökeskkond, on seda lihtne kasutada reklaami ja pahavara levitamiseks üle maailma ja suurtele gruppidele korraga. Seetõttu on suurem osa e-postist rämpspost (junkmail or spam), mis kulutab serverite ja võrgu ressursse.

Rämpsposti tõrjeks on kasutusel e-posti süsteemides erinevad kaitsesüsteemid ja filtreerimisvõimalused.

Peamised e-posti teenuse komponendid on:

- E-posti klient - vahendab e-posti serveri ja kasutaja vahel

- E-posti server – transpordib e-posti erinevate serverite vahel

E-posti klient võib olla eraldi rakendus kasutaja arvutis või juurdepääsetav veebiteenusena veebilehitseja abil. Viimasel juhul nimetatakse e-posti rakendust veebipostirakenduseks. Veebipostirakenduse eelis on mugav juurdepääs oma sõnumivahetusele suvalisest internetti ühendatud arvutist.

Iga e-posti klient on ühenduses e-posti serveriga. E-posti server võib teenindada mitmeid kliente ja teisi e-posti servereid. Suhtlus toimub spetsiaalsete protokollide abil, milleks on:

- SMTP . Simple Mail Transfer Protocol – sõnumite saatmiseks kliendi poolt serverisse ning erinevate serverite vahel.

- POP3 / Post Office Protocol version 3 ja IMAP4 Internet Message Access Protocol version 4 – protokollid sõnumite vastuvõtmiseks serverist

Joonis 4‑13. E-posti protokollide rakendamine (Allikas: Learning Materials for Information Technology Professionals (EUCIP-Mat))

Teatud e-posti süsteemid (näiteks Microsoft Exchange) kasutavad süsteemisiseseks sõnumivahetuseks oma protokolle aga olemas on toetus ka ülalpool loetletud protokollidele.

SMTP protokoll kasutab TCP porti 25. E-posti saatmiseks kasutatakse spetsiaalset kirjet DNS serveris, mille abil sõnumit saatev e-posti server tuvastab e-posti serveri selles süsteemis kuhu sõnum saadeti. See kirje on tähistatud MX. Kui serveri IP aadress on tuvastatud saab luua TCP ühenduse sihtserveriga üle pordi 25 ja alustada sõnumi edastusega. SMTP puhul on tegemist tekstipõhise protokolliga.

Allpool mõned käsud SMTP infovahetuseks:

Helo

Mail from: test@Contoso.com

Rcpt to: kim@woodgrovebank.com

Quit

Kaasaegsed SMTP serverid kasutavad turvameetmeid, lubades edastada (Relay) sõnumeid vaid teatud liikmelisuse või domeeni kuuluvuse alusel ja filtreerides niimoodi välja rämpsposti edastamise katsed. SMTP liiklust saab turvata ka sertifikaate kasutades üle TLS (Transport Layer Security) protokolli kui nii server kui kliendid toetavad vastavat konfiguratsiooni.

POP3 protokoll kasutab TCP porti 110 ja 995 (SSL), mille kaudu kasutaja saab enda sõnumeid alla laadida. Kuna tegemist on samuti tekstipõhise protokolliga ja selle kaudu edastatakse ka paroole siis on väga soovitatav kasutada ühendust üle turvasoklite kihi, millega krüpteeritakse andmevahetus. Kliendi ühendumisel kontrollitakse kasutajanime ja parooli ja kasutajale saadetakse tema päringule vastuseks nimekiri sõnumitest.

IMAP4 protokoll kasutab TCP porti 143 ja 993 (SSL). IMAP4 protokolli eelisteks on täiendav sõnumite haldamisvõimalus serveris ja kasutaja saab jagada oma e-kirjad kataloogidesse ja teostada serveripoolseid otsinguid arhiivides.

# C.4.5 Kordamisküsimused

- E-posti protokollid on?

- ARP, POP3, SMTP

- POP3, RTP, SMTP

- SMTP, IMAP4 X

- E-posti server peab rakendama IMAP'i ja POP protokolle et:

- Saata sõnum kliendile X

- Saata sõnum teisele serverile

- Vastu võtta sõnum teiselt serverilt

- Kas veebi kaudu e-postile juurdepääsemiseks peab veebilehitseja rakendama standardseis protokolle e-posti teenuse jaoks?

- Ei, veebilehitseja vajab ainult ühendust HTTP serveriga ja server ühendub e-posti serveriga X

- Jah, muidu ei saa teateid edastada

- Veebilehitseja peab vähemalt suutma rakendada SMTP protokolli

- Millist porti SMTP protokoll kasutab?

- 911

- 110

- 993

- 25 X

# C.4.6 Kõneedastus üle interneti

Selle alateema materjale läbi töötades õpid:

- Kirjeldama IP telefoni mõiste

- Kirjeldama IP-kõne nõuded kasutajale ja võrgule

- Kirjeldama ressursinõudeid heli ülekandeks.

# C.4.6.1 Kõneedastus üle interneti ja IP telefon

Õppekava

Kirjeldada IP telefoni mõiste.

Heli edastusel üle interneti on oluline, et kahe lõpppunkti vaheline ühendus oleks madalate viivitustega, et vältida katkestused kõnes ja edastada osapooltele ladus vestlus. Voice over Internet Protocol (VoIP) protokoll spetsifitseerib heli ülekande ja vastuvõtu üle interneti. Ühendus helistaja ja kõne vastuvõtja vahel saavutatakse kasutades seansialustusprotokolli (SIP -Session Initiation Protocol). SIP kasutab seansside kirjeldamiseks seansikirjeldusprotokolli (SDP - Session Description Protocol) ja tegeliku transpordi jaoks reaalaja-transpordiprotokolli (RTP - Real-time Transport Protocol). SIP võimaldab mitmeid funktsioone, nagu kõne jaoks kasutatava koodeki kokkuleppimine, kõnede suunamine, kõnede lõpetamine.

Teine protokoll, mida kasutatakse üle interneti heli ja videokonverentside vahendamiseks on H.323, mille transpordiprotokoll on samuti RTP.

RTP on protokoll rakenduse ja transpordikihi vahel, mis kannab juhtinfot nagu pakettide järjekorranumbrid ja ajatemplid sünkroniseerimiseks. Multimeediarakendused vajavad seda infot, et tagada kvaliteetne ja aktsepteeritav teenus. Seega pakub RTP rakendustele spetsiifilist transporditeenust, mis on sobiv reaal-ajas info ülekandeks. RTP kasutaba tavaliselt UDP transpordiprotokolli, mis on ühenduseta protokoll ja ei võimalda varustada pakette kontrollinfoga. Ka RTP ei taga infopakettide kättetoimetamise kontrolli või õiges järjekorras edastust vaid varustab multimeediarakendused kontrollinfoga, mis aitab rakendustel vastuvõtja poolel taastada saadetud infovoo. RTP'ga määratakse igale infoallikale sõltumatu pakettide voog (stream).

RTP toetab järgmisi teenuse tüüpe:

- Punktist-punktini (üksikedastus): info saatja saadab eraldi voo igale vastuvõtjale

- Punktist-mitmele punktile (multiedastus): saatja saadab info korraga mitmele vastuvõtjale

Joonis 4‑14. RTP protokolli paigutus TCP/IP mudelil

IP telefon (VoIP phone) on seade, mis võimaldab kasutada tavalise telefoni funktsionaalsust nagu kõnede alustamine ja vastuvõtmine aga kasutab IP võrguühendust traditsioonilise fikseeritud telefonivõrgu (PSTN – Public Switched Telephone Network) asemel. Kuna IP telefoni heliülekanne toimuv üle sama IP võrgu, mis on olemas enamikes asukohtades nii ettevõtetes kui lõpptarbijatel, siis läheb varasema kahe kaabliühenduse asemel vaja vaid ühte, mis aitab kokku hoida installatsiooni ja hoolduskulu. Lisaks võimaldavad IP telefonid pakkuda teenuseid üle IP võrgu nagu iga teine internetti ühendatud seade ja see funktsionaalsus ei ole lihtsasti kättesaadav üle traditsioonilise telefonivõrgu. Näiteks võib selliste teenuste hulka kuuluda integreerimisvõimalus ettevõtte serveris asuva kalendri ja kontaktiraamatuga.

IP telefoniga on võimalik luua ka partnervõrgu (Peer-to-peer network) kõnesid, mille puhul seadmed ühenduvad otse ja vahendavad helivoogu omavahel. Samas analoogtelefonid ja mobiiltelefonid ei saa kasutada SIP või partnervõrgu kõneseanssi. Selleks kasutavad mitmed VoIP keskkonnad IP kodukeskjaama (IP PBX - Internet Protocol Private Branch Exchange), mis on sillaks IP telefoni ja fikstelefonivõrgu telefoni vahel. Analoogtelefonid ja mobiiltelefonid saavad ühenduda fikstelefonivõrguga. Kui marsruutida heli IP telefonilt läbi IP PBX ja PSTN seadmete saab IP telefon luua ühenduse analoog- või mobiiltelefoniga.

IP PBX toimib samaaegselt SIP serverina ja heliedastuslüüsina (voice gateway). Mitmed IP PBX seadmed saab seadistada tööle hierarhiliselt.

VoIP seadmed adresseeritakse nii telefoninumbriga kui ka SIP ühtse ressursi-indikaatoriga (URI - Uniform Resource Identifier). See tähendab, et seadmel on nii standardne telefoninumber kui ka SIP URI (näiteks keegi@test.ee. Kui väljaminev kõne tehakse läbi IP kodukeskjaama kasutades tavatelefoninumbrit, siis üritab keskjaam viia telefoninumbrit kokku SIP URI aadressiga. Eduka URI tuvastamisel saavad helistaja ja vastuvõtja luua partnervõrgu kõne ilma IP kodukeskjaama marsruutimist kasutamata. Kui SIP URI puudub siis saadetakse kõne üle PSTN võrgu. IP telefon ja IP PBX suhtlevad VoIP kaudu aga IP PBX ja vastuvõtja ühenduvad üle PSTN võrgu.

Ainult partnervõrgu helikõnede puhul ei ole IP PBX kasutusel. Partnervõrgu kõneteenust pakuvad mitmed kiirsuhtlusrakenduste tootjad.

# C.4.6.2 Heliedastuse nõuded

Õppekava

Kirjeldada IP-kõne nõuded kasutajale ja võrgule.

Heli digitaalne ülekandmine sai alguse CD (Compact Disk) kasutuselevõtuga. Muusikaplaatide tootmisel digitaliseeriti heli diskreetimissagedusega 44 KHz. See sagedus tuleb diskreetimisteooriast, mille järgi diskreetimissagedus peab olema vähemalt 2x kõrgem kui analoogsignaali maksimaalne sagedus (22 KHz), et taastada digitaalsignaalist ülekantav heli kadudeta. Sellise sagedusega diskreeditud heli ülekandmiseks peab andmeedastuskiirus olema 640 kbit/s.

MP3 (osa Motion Picture Expert Group 1 tase 3 standardist) standard tegi võimalikuks heli efektiivse tihendamise ja see on kaasajal levinum muusikafailide ülekandemeedium. Andmeedastuskiirus on suurusjärgus 128 – 320 kbit/s.

Täiustatud audiokodeering (AAC – Advanced Audio Coding) on helifailide tihendamise meetod, mis on osa MPEG-2 ja MPEG-4 standarditest. AAC kasutamine võimaldab tõhusamat tihendamist MP3 standardist ja parema helikvaliteedi. AAC tagab kvaliteetse stereoheli edastuse juba andmeedastuskiirusel 96 kbit/s.

Inimestevahelise dialoogi ülekande nõuded on suhtliselt madalamad. Piisab kui on tuvastatud ja üle kantud helivõnkumised, mille sagedus on vahemikus 300-3400 Hz. Digitaalseks ülekandeks peab selline heli olema diskreeditud sagedusel 8000 Hz, mis omakorda 13-bitise analoog-digital muundamise korral, nõuab andmevahetuskiirust 104 kbit/s. Andmete tihendamine näiteks LPC (Linear Predictive Coding) algoritmiga võimaldab piirata veelgi vajalikku andmeedastuskiirust tasemele 4,8kbit/s, millega on ikka garanteeritud arusaadava heli ülekanne. Kaasajal kasutatakse IP telefoni helivoo kodeerimiseks ITU-T standardeid G.726 andmeedastuskiirusega 16-40 kbit/s ja G.711 andmeedastuskiirusega 64 kbit/s. Ülekantava heli kvaliteeti hinnatakse numbrilise meetodiga, mida nimetatakse keskmiseks arvatavaks väärtuseks (MOS – Mean Opinion Score). Seda väljendatakse numbrites 1 kuni 5, millest 1 on halvim ja 5 veatu ülekanne. 4-4,5 on kvaliteet, mida pakuvad PSTN lahendused ja ka IP telefonilahendused üritavad saavutada seda taset. G.726 standardi järgi kodeeritud IP kõne andmeedastuskiirusega 32 kbit/s on kvaliteediga MOS=4,3.

# C.4.6 Kordamisküsimused

- Millist protokolli IP telefon kasutab andmete transportimisel?

- SIP

- SSL

- RTP X

- Partnervõrgu kõned tehakse:

- Fikseeritud telefonivõrgu kaudu

- Otse arvutite vahel üle interneti X

- Analoogtelefonide vahendusel

- Millise sagedusega diskreeditakse inimkõne IP telefonis?

- 44 kHz

- 22 kHz

- 8 kHz X

- Mida iseloomustab MOS?

- Edastatava kõne krüpteeringut

- Edastatava kõne maksumust

- Edastatava kõne kvaliteeti X

# C.4.7 Süsteemi infrastruktuuri dimensioneerimine

Selle alateema materjale läbi töötades õpid:

- Kirjeldama ressursinõudeid, protokollid ja meetodid multimeedia ülekandeks

- Kirjeldama multimeediasüsteemi komponente

- Kirjeldama serverarvuti parameetreid, mida saab kasutada multimeediarakenduste majutamiseks.

# C.4.7.1 Ressursinõuded multimeediaülekandel

Õppekava

Kirjeldada andmemahu ja andmetüüpide mõju võrguressurssidele nagu ressursinõuded teksti, numbrite, kõne, piltide, video ülekandeks.

Multimeedia alla kuulub infovahetus, mis sisaldab mitmeid infokanaleid ja ka erinevaid süsteeme, pakkudes integreeritud kommunikatsioonilahendust. Näiteks digitaalse heli ülekandmine koos visuaalse kujutisega annab täiuslikuma elamuse kontserdist. Ressursinõuded multimeediaülekandel on oluliselt kõrgemad kui tavalise infovahetuse puhul võrgus ja kvaliteetse teenuse jaoks on vajalik interneti püsiühendus, mille andmeedastuskiirus algab megabittides sekundis.

Multimeedia komponentide ülekandmiseks on erinevaid standardeid. Formaadid, mida kasutatakse video kodeerimisel on MPEG-2, MPEG-4, AVI , Windows Media (WMV), Quicktime, jne. Kõrglahutusega videoformaatide salvestamiseks kasutatakse H.264/MPEG-4 AVC kodeeringut. H.264 on viimane ITU poolt standardiseeritud video kodeerimise algoritm ja viimane video tihendamise profiil MPEG-4 jaoks. H.264 ehk täiustatud videokodeering (AVC – Advanced Video Coding) vajab ainult kolmandik kuni pool MPEG-2 video jaoks vajalikust andmeedastuskiirusest. Kvaliteetse video andmeedastuskiirus on 1,5 Mbit/s. See on ilmselt ka põhjus, mis oluliselt kiirendas nõudevideo (VoD – Video on Demand) üle IP arendamist samuti nagu MP3 formaat tegi muusikarakendused populaarseks internetis. MPEG-2 traditsiooniline andmeedastuskiirus on 3,75 Mbit/s, mis raskendas hea kvaliteediga ülekannet ADSL ühenduse puhul.

H.264 võimaldab äri kvaliteediga videokonverentsi kiirusel 192 kbit/s. Samas on H.264 puhul ka protsessoril kõrgem koormus meediavoo dekodeerimisel võrreldes vanemate standarditega. Tänapäeval toetab enamus arvuteid ja videokaameraid H.264 kodeeringut.

# Multimeedia voogesitus

Väga levinud on ka multimeedia voogesitus (streaming) erinevatelt seadmetelt ja internetist. Voogesitatud videot saab vaadata arvuti abil aga samuti on selle vaatamiseks lisaseadmed teleriga ühendamiseks ja uuemad telerid, mis toetavad võrguühendust oskavad voogesituse kaudu jagatud meediat esitada juba ka ilma vahendamiseta.

Voogedastusrakendustes on üldine tehnoloogia kasutada voo puhverdamist ja tekitada viivitus andmete saabumise ja esitamise vahel, et vältida häireid, mis tekivad võrguviivitustest.

Muud tehnikad, mida kasutatakse:

- Muuta dünaamiliselt edastuse kvaliteeti (tihendamise taset) vastavalt kliendi andmeedastuskiirusele

- Rakendada reaal-aja kontrolli mahamängitavale infovoole kasutades kontrollsignaale väljaspool andmevoogu

- Kasutada rakendusetaseme protokolle vahendamaks eespoolkirjeldatud tehnikat (näiteks RTP/RTCP, RTSP)

- Andmepakettide liiasus-kontrolli lisamine pakettide andmekao vähendamiseks üldiselt vähendab katkestusi

Joonis 4‑15. Puhverdamist selgitav joonis.

Kui puhverdamist ei ole (stsenaarium S1) siis hilinenud paketid jäävad edastamata ja tekivad tõrked. Kui lisada viide (stsenaariumid S2 või S3) ja puhverdatakse andmed, siis silub see võimalikud viivitused.

Parameetrid:

t1: esimese infoühiku saatmise aeg;

T: ajaintervall kahe järjestikuse allika poolt genereeritud andmeühiku vahel;

Δ1: üldine esimese andmeühiku viivitus algpunktist-lõpp-punkti;

t2: esimese infoühiku vastuvõtmisaeg ja esitluse algus;

t3,t4: esituse alguseaeg vastvalt stsenaariumile;

τ1, τ2:esituse alguse viivitus vastavalt stsenaariumile

Allikas: Learning Materials for Information Technology Professionals (EUCIP-Mat))

Meediavoogu kantakse üle kasutades reaal-aja protokolli RTP, mida omakorda ohjab RTSP (Real Time Streaming Protocol) protokoll ja transpordiprotokolliks on UDP. RTSP protokolli kasutatakse meediaseansside loomiseks ja juhtimiseks lõpp-punktide vahel. Kliendid saavad anda selle protokolli abil erinevaid käske nagu meedia peatamine, mängimapanek, lõpetamine, jne.

Edastatav meedia pakendatakse meediavoo esitamiseks sobivasse failiformaati, millest tuntumad on Flash video, Realvideo, Windows Media, MPEG-4, HDV, jne. Need failiformaadid on kodeeritud kas standardsete või tootja autoriõigustega kaitstud koodekitega. Näiteks Flash video uuemad versioonid kasutavad H.264 koodekit ja selle kliendipoolseks rakenduseks on Adobe Flash Player. Windows Media formaadis meediavoo vaatamiseks on internetilehitsejale vaja lisada kliendipoolseks komponendiks Silverlight.

Näide multimeedia voogesitusest koos parameetritega: http://www.iis.net/media/experiencesmoothstreaming

Infot voogvideo formaatidest ja rakendustest voogvideo loomiseks: http://www.mediacollege.com/video/streaming/formats/

# Multimeediakomponendid

DLNA (Digital Living Network Alliance) on koostööorganisatsioon, asutatud Sony poolt 2003 aastal ja koondab enam kui 250 mobiilside, tarbeelektroonika, PC'de tootmisele ja teenusepakkumisele orienteerunud ettevõtet. Eesmärk on standardiseerida multimeedia sisu ülekannet ja jagamist tarbijate vahel. DLNA defineerib erinevad seadmed ja seadmete klassid ning protokollid mille kaudu seadmed ühendatakse (UPnP, HTTP, RTP, jne.).

Näiteks koduvõrgu multimeediakomponendid on defineeritud järgmiselt:

- Digitaalse meedia server (DMS): salvestab infot ja teeb selle kättesaadavaks võrku ühendatud meediaesitusseadmetele (DMP – Digital Media Players) ja digitaalse meedia ekraanidele (DMR). Näiteks on sellised seadmed PC ja NAS (võrku ühendatud massmäluseade ehk Network Attached Storage).

- Digitaalse meedia mängija (DMP – Digital Media Player): seade, mis oskab leida ja lugeda meediafaile serveritelt ja neid faile ka esitada. Näiteks telerid, kodukinoseadmed, mängukonsoolid, PC.

- Digitaalse meedia ekraan (DMR - Digital Media Renderer): mängib DMC kaudu edastatud rakendusi, mis omakorda saavad oma rakendused DMS kaudu. Näiteks telerid, audio/video ressiiverid, video-ekraanid.

- Digitaalse meedia kontroller (DMC - Digital Media Controller): otsib rakendusi DMS serverilt ja mängib neid maha DMR ekraanidel. Näiteks PC, tablet PC, PDA.

# C.4.7.2 Multimeediaserver

Õppekava

Kirjeldada serverarvuti parameetreid, mida saab kasutada multimeediarakenduste majutamiseks

Multimeediarakendused esitavad spetsiaalseid nõudmisi serverile, mille kaudu sisu klientidele jagatakse. Multimeedia sisu ülekanne ei ole sama, mis failide internetist allalaadimine. Selleks kohandatud server peab suutma edastada reaalajas toimuvat sündmust üle interneti või ka edastama salvestatud formaadis saadet vastuvõtja arvutisse. Täpsemalt peab server võimaldama esitada meediat voona, pakkudes klientidele nii reaal-ajas kui tellimise peale heli- ja videomaterjali üle standardsete ühendusprotokollide, mida internet kasutab. Edastatavad andmed kodeeritakse, salvestatakse ja saadetakse kasutaja nõudmisel teele. Vastuvõtja puhverdab sisu loetud sekundid, et tagada sujuv esitus arvestades võrguviivitusi. Andmeid saadetakse voona üksikedastust kasutades, mis sobib iseäranis nõudevideo tellimisel. Meediat saab sel juhul kliendi poolt juhtida, peatada või edasi-tagasi kerida.

Multiedastuse korral saavad mitmed kliendid korraga tellida sama saate serverist ja serveri koormus on oluliselt madalam kui paljude samaaegsete üksikedastuste korral. See on sobiv reaal-ajas sündmuste ülekandeks või teleülekandeks.

Seega nõuded multimeediaserverile on:

- Väga kiire massmäluseade, paljude klientide samaaegsel pöördumisel erinevate multimeediafailide poole

- Kiire võrgukaart, et taluda oluliselt kõrgemat võrgukoormust

- Võime tuvastada klientide ühenduskiirust ja sellele vastavalt korrigeerida meediavoogu

- Võime edastada reaal-ajas videot klientidele

Server, mis edastab meediavoogu peab olema varustatud spetsiaalsete rakendustega andmevoo edastamiseks, mis omakorda toetab teatud kliendipoolset rakendust multimeediafailide vaatamiseks. Serveri riistvarakonfiguratsioon peab olema hoolikalt valitud ja sisaldama head kiiret massmäluseadet (näiteks RAID ketaste massiiv). Teine oluline komponent serveris on kiire võrgukaart või võrgukaardid, mis võimaldavad andmete edastamist kliendile piisava jõudlusega. Vähe olulised ei ole ka suur põhimälumaht andmete puhverdamiseks ja protsessori jõudlus meediavoogude haldamiseks.

# C.4.7 Kordamisküsimused

- Milline meetod võimaldab edastada multimeediat?

- Marsruutimine

- Leviedastus

- Voogedastus X

- Mis on voo puhverdamise eesmärk?

- Sünkroniseerida heli ja pildi andmed

- Sünkroniseerida edastatav voog globaalselt

- Et saavutada sujuv multimeediaesitlus X

- Multimeediaserveri olulisim komponent on:

- Võimas graafikakaart

- Suur monitor

- Kiire massmäluseade X

# Soovitatavad praktilised harjutused

Installeerida võimaluse korral virtuaalne testimiskeskkond (näiteks Hyper-V, Virtual PC, Virtualbox, VMware) ja luua virtuaalmasinad, kus installeeritud erinevad operatsioonisüsteemid (Linux, Windows)

Sisesta päring Windowsi ja Linuxi all DNS nimeserverite tuvastamiseks mingile vabalt valitud domeenile.

Tuvasta Windowsi ja Linuxi all vaikimisi DNS serverid.

Koosta staatiline HTML lehekülg, kus olemas sissejuhatus, pilt ja link vabalt valitud teisele internetidokumendile.

Koosta dünaamiline HTML lehekülg, mis kuvab tervituse.

Loo päring, et tuvastada mõne domeeni e-posti serveri aadressid MX kirjete järgi.

Katseta krüpteerimist ID-kaardiga. Millist krüpteerimismeetodit see võimaldab?

Proovi luua telefoniühendus üle interneti kasutades kiirsuhtlusrakendusi (näiteks Skype).

Vaata videovoogu mõnelt meediaserverilt ja kontrolli edastatud video andmeid ning kasutatavat andmeedastuskiirust.

# Lisamaterjalid

EUCIP programmi materjal: Learning Materials for Information Technology Professionals (EUCIP-Mat)

CompTIA Security+ Study Guide, 4th Edition by Emmett Dulaney

TCP/IP Fundamentals for Microsoft Windows: microsoft.com/downloads/en/confirmation.aspx?FamilyID=c76296fd-61c9-4079-a0bb-582bca4a846f&displaylang=en

IP Telephony Deploying VoIP Protocols and IMS Infrastructure, Second Edition by Olivier Hersent, 2011

Terminid: http://vallaste.ee/, http://en.wikipedia.org